"北 해커, '인도 ATM·원전 공격' 코드로 유럽·남미 공격"

러 보안업체 보고서…"북 연계 라자루스, 악성코드 디트랙 이용해 해킹"

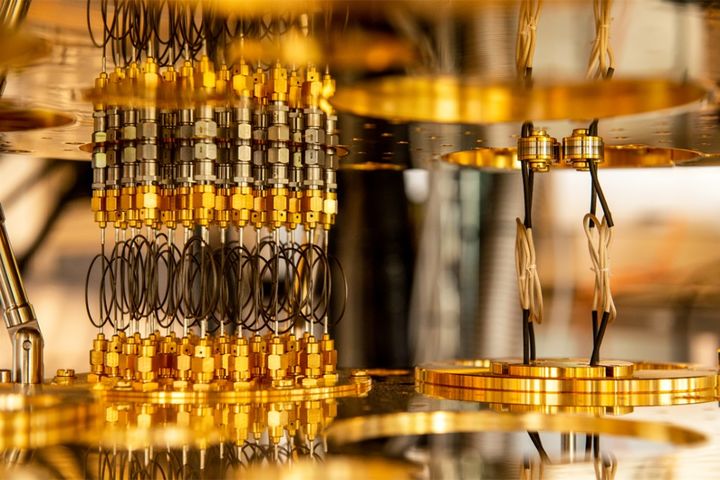

![[그래픽]](http://image.newsis.com/2022/04/25/NISI20220425_0000982186_web.jpg?rnd=20220425130932)

[그래픽]

[서울=뉴시스] 김지은 기자 = 북한 연계 해킹 조직인 '라자루스'가 과거 인도의 현금자동입출금기(ATM)와 원자력발전소를 공격하는 데 사용한 악성코드로 유럽과 남미에서도 사이버 공격을 벌인 것으로 나타났다.

17일 자유아시아방송(RFA)에 따르면 러시아에 본부를 둔 사이버 보안업체 '카스퍼스키'는 최근 보고서에서 "라자루스가 악성코드 '디트랙'(Dtrack)을 이용해 유럽과 남미까지 공격의 범위를 확대하고 있다"고 밝혔다.

디트랙은 '백도어', 즉 관리자 몰래 컴퓨터와 암호 체계 등에 접근하도록 하는 악성코드로 키보드 입력 내용이나 컴퓨터 화면 등을 기록해 피해자의 정보를 유출하는 것으로 알려졌다.

과거 디트랙은 인도와 일본 기업 등을 상대로 한 공격에 사용된 것으로 알려졌지만, 보고서는 최근 인도를 비롯해 독일, 브라질, 이탈리아, 멕시코, 스위스, 사우디아라비아, 튀르키예(터키), 미국 등에서도 디트랙을 이용한 공격이 발생했다고 분석했다.

그러면서 이러한 공격이 유럽과 남미 등 더 많은 국가로 확산하고 있다며 공격 대상 분야에는 교육과 화학 제조, 정부 연구센터, 정책 기관, 정보기술(IT) 서비스 업체, 공공서비스 업체, 통신 부문 등이 포함됐다고 전했다.

보고서는 또 기본적으로 라자루스가 금전적 이익을 얻을 수 있다고 믿는 곳에는 어디든 디트랙을 사용할 수 있다며 디트랙이 과거 피해자 컴퓨터의 정보를 암호화하고 이를 복구해주는 대가로 금전을 요구하는 랜섬웨어에도 사용됐다고 설명했다.

앞서 이 단체는 지난 8월 보고서에서 라자루스의 하위 조직인 '안다리엘'이 지난해 4월 디트랙의 변종을 이용해 일본의 주택 회사에 마우이(Maui)라는 이름의 랜섬웨어를 유포했다고 밝혔다.

북한 해커들은 지난해와 올해 미국 캔자스주와 콜로라도주 소재 병원들에도 마우이 랜섬웨어를 유포했다.

한편 보고서는 2019년 처음 디트랙을 발견한 이후 최근까지 이 악성코드에 큰 변화는 없었지만 악성코드를 압축해 암호화하는 방식이 일부 변경됐다고 언급했다.

그러면서 이러한 변화는 라자루스가 여전히 디트랙을 중요한 자산으로 생각한다는 점을 보여준다고 덧붙였다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지