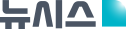

네이버·카톡 소셜 로그인창 아녔어?…눈뜨고 코베는 신종 피싱 공격

지니언스, 브라우저 인 더 브라우저(BitB) 피싱 공격 시도 포착

'SNS 소셜 로그인'시 개인정보 유출…가짜 URL 확인 꼭 해봐야"

인증 창 의심될 땐 브라우저 화면 밖으로 드래그하면 구분

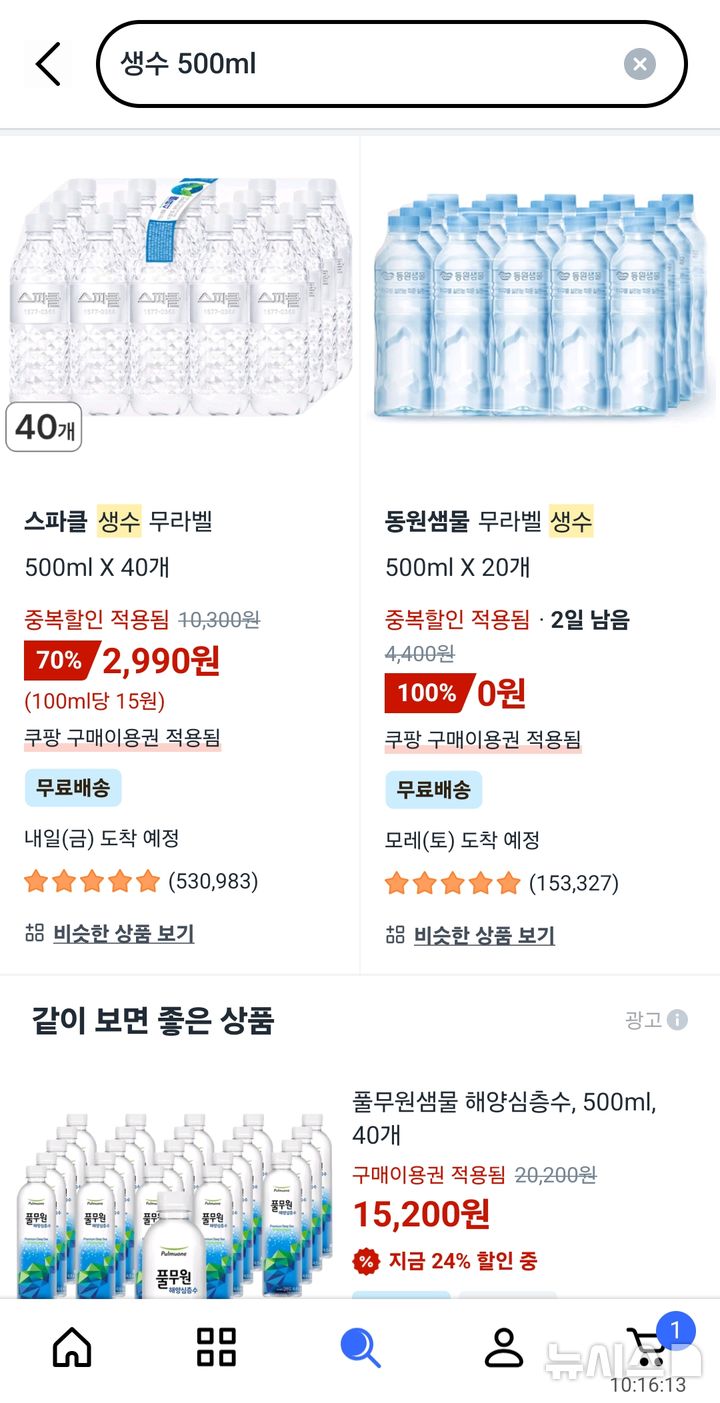

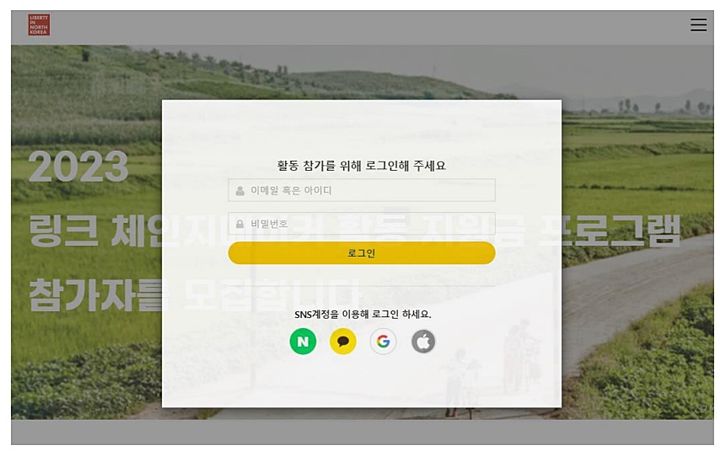

피싱 사이트 접근 시 보여지는 팝업 창 화면(사진=지니언스 제공) *재판매 및 DB 금지

[서울=뉴시스]송혜리 기자 = 네이버·카카오·구글 등 소셜 로그인 인증 프로그램인 것처럼 속여 이용자 개인정보를 탈취하려는 피싱 시도가 늘고 있어 이용자들의 주의가 당부된다.

보안 업계선 이를 'BitB(Browser In The Browser)공격'이라 부르는데, 웹 브라우저 내부에 또 다른 가짜 웹 브라우저 화면을 디자인해 띄우는 속임수 기법이다. 공격자는 피싱 이메일로 가짜 웹사이트 접속을 유도하고, 네이버·카카오·구글 계정 등 소셜 로그인창을 띄운다. 하지만 수신자가 SNS 계정으로 로그인을 할 경우 자신의 개인정보가 유출될 수 있다.

4일 지니언스 시큐리티 센터(GSC)에 따르면, 국제 비정부단체인 링크(LiNK, Liberty in North Korea)에서 진행 중인 '체인지메이커 활동 지원금 프로그램' 모집 내용인 것처럼 가장해 개인정보 유출을 노린 신종 피싱 공격을 포착했다.

공격자는 '이메일 내 상세 내용을 보려면 별도의 홈페이지 주소를 참고하라'는 식으로 계정 해킹을 유인했다. 만약 이메일 본문에 삽입된 가짜 홈페이지 주소에 접속할 경우 계정 탈취 목적의 피싱 사이트가 나타나고, 이때 로그인을 위해 이메일 주소와 비밀번호를 입력하면 이 정보는 고스란히 공격자에게 유출된다.

GSC는 이번 피싱 공격이 BitB(Browser In The Browser) 공격 기술을 사용한 점에 주목했다. BitB은 웹 브라우저 내부에 인증 용도로 조작된 또 다른 팝업 창을 추가로 보여주는 피싱 공격 수법이다.

공격자들은 링크가 실제 운영하고 있는 웹사이트와 유사하게 디자인된 가짜 웹사이트를 활용했다. 아울러 이 가짜 웹사이트에는 '활동 참가를 위해 로그인해 주세요' 라는 팝업창을 띄우고, 네이버·카카오·구글·애플 등 계정을 이용해 로그인을 할 수 있다고 안내한다. 하지만 수신자가 이러한 SNS계정으로 로그인을 하면 해당 개인정보는 공격자에게 전달된다.

GSC는 겉으로 보이는 URL 주소만 믿고 비밀번호를 입력할 경우 해킹 피해를 입게 된다고 당부했다. 따라서 외관상 보여지는 URL 주소의 진위여부를 판단하는데 보다 세심한 주의와 관심이 필요하다고 강조했다.

BitB 공격을 감지하는 방법 중 하나는 팝업 로그인 창을 웹 브라우저 가장자리로 드래그(이동)하는 것이다. 팝업 창이 브라우저 화면 밖으로 벗어날 수 없다면 그것은 실제 인증창이 아닐 가능성이 높다.

더불어 사용 중인 웹 브라우저의 유저 인터페이스(UI)와 일관된 디자인과 화면 모드를 유지하고 있느냐 비교하는 것도 한 방법이다.웹 브라우저의 버튼이나 아이콘 등 구성 디자인 요소에 차이점이 없는지 면밀히 비교해 보는 것이다.

GSC는 BitB 공격이 있을 수 있다는 사실을 사전에 숙지하지 못했다면, 이러한 공격에 쉽게 노출될 수 있다고 강조했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지