"돈 내면 대신 뚫어드립니다"…해킹 브로커 IAB는 누구

공격자·계열사에 초기침투 대행해주고 수익올리는 중간 브로커

RaaS에 IBA까지, 전문 지식 없이도 랜섬웨어 공격 가능해져

![[서울=뉴시스]](https://img1.newsis.com/2023/04/07/NISI20230407_0001237050_web.jpg?rnd=20230407161813)

[서울=뉴시스]

【서울=뉴시스】송혜리 기자 = 올 상반기 사이버 공격이 크게 늘고 있는 가운데 사이버 범죄 조직의 분업화가 뚜렷해지고 있다. 기업 기밀 정보나 영업 정보를 탈취하기 위한 초기 침투 전문 브로커(IAB)도 활개를 치고 있다.

보안 업계에선 서비스형랜섬웨어(RaaS)가 확산하고, 침투를 대신해주는 브로커까지 등장한 것을 들어, 전문적인 지식 없이도 손쉽게 공격을 시도하고 금전적 이득을 취할 수 있는 랜섬웨어 생태계가 자리를 잡고 있다고 경고했다.

"대신 뚫어드립니다" 초기 침투 대신해 주는 브로커 IAB 활개

특히, 업종별 침해사고 발생 통계를 살펴보면 제조업에서 발생한 사고가 19%로 가장 높았다. 이는 제조업을 타깃으로 삼아 기업의 기밀 정보나 영업 정보를 탈취하기 위한 IAB의 활동이 활발했기 때문으로 나타났다.

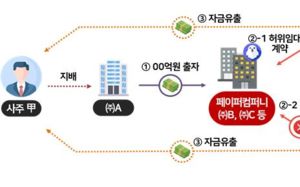

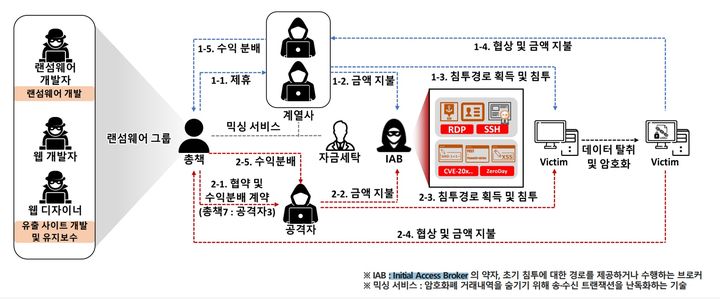

랜섬웨어 범죄조직의 분업조직은 대략 이렇다. 우선 서비스형랜섬웨어(RaaS)를 생산하는 랜섬웨어 그룹의 총책은 해당 RaaS를 이용해 공격을 직접 수행할 공격자·침투 테스터(일명 계열사)와 계약을 하게 된다. 공격자는 시스템 접근 권한을 이미 탈취한 다른 사이버 범죄 조직으로부터 해당 권한을 구매하는 경우가 많다. 이 때 공격자 혹은 계열사에 해당 권한을 판매하는 조직이 IAB다. 즉, IAB는 스스로 사이버 공격을 수행하는 것이 아니라, 다른 공격자에게 탈취한 네트워크 접속 권한을 판매하는 일종의 브로커 조직이다.

IAB는 다양한 공격 방법으로 네트워크 권한을 탈취한다. 가상사설망(VPN) 결함을 악용, 네트워크 접속 권한을 확보하거나 비밀번호 무차별 대입 기술을 이용해 사용자 계정 정보를 파악한다. 또는 대외적으로 알려진 사용자 대상 피싱 또는 스피어 피싱 공격을 통해 접속 권한을 탈취한다.

IAB로부터 권한을 구매한 공격자·계열사는 공격 대상의 네트워크 거점을 확보하는 데 시간을 낭비하지 않게 되기 때문에, 랜섬웨어 공격 속도를 크게 높이고 동시에 대규모 공격을 감행할 수도 있다. 이에 IAB들은 전체 사이버 범죄 과정에서 작은 역할을 수행함에도 불구하고 상당한 수익을 올리고 있다.

이호석 EQST 랩장은 "IAB의 활동으로 랜섬웨어 그룹이 점점 더 조직화되고 있으며 전문적인 지식 없이도 손쉽게 공격을 시도해 금전적 이득을 취할 수 있는 생태계가 확립되고 있다"면서 "최근 랜섬웨어 그룹들이 IAB를 비롯해 랜섬웨어 개발자, 웹 디자이너·개발자 등 역할을 분담해 공격을 세분화하고 있다"고 지적했다.

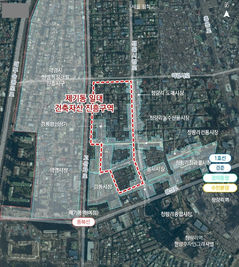

랜섬웨어 그룹 공격 과정(사진=SK쉴더스) *재판매 및 DB 금지

북한발 해킹 증가·생성형AI 활용한 피싱 패턴 다양화 전망

하반기에도 사이버 공격은 기승을 부릴 전망이다. 주로 ▲확장된 소프트웨어 공급망 공격 ▲랜섬웨어 시장 변화 ▲북한발 해킹 증가 ▲소프트웨어 취약점을 악용한 공격 ▲피싱 패턴의 다양화가 나타날 것으로 전망된다.

특히, 킴수키·라자루스 그룹 등 대표 북한 해커 그룹이 특정 개인을 목표로 하는 스피어피싱과 악성코드 기능을 고도화시키고 있어, 이에 따른 피해가 커질 것으로 보인다. 업무에 자주 활용되는 소프트웨어의 취약점을 통한 공격도 올 하반기 주의 대상이다. 올해 상반기 프린터 관리 솔루션과 파일 전송 솔루션 등의 제로데이 및 오래된 취약점을 악용한 대규모의 랜섬웨어 공격이 일어난만큼, 하반기에도 발생할 가능성이 높다.

이 밖에 생성형 인공지능(AI)을 딥 페이크 기술에 접목해 피해자의 목소리와 얼굴을 모방한 후 피싱 공격을 수행하는 행태도 늘어날 것으로 보인다. 이호석 랩장은 "피싱 패턴이 다양화될 것으로 보이는 가운데, 출처가 불분명한 이메일이나 첨부파일을 실행하지 않도록 해야한다"고 당부했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지