"한 곳 뚫렸는데 전체가 폭삭"…꼬리에 꼬리 무는 SW 공급망 공격

[사이버 위협 트렌드 3選②] 국가 배후 SW 공급망 공격 증가

협력업체 SW 취약점 뚫고 들어와…결국 고객 PC까지 감염

전 산업군 보안 내재화 서둘러야…SW설계 단계부터 보안 고려해야

![[서울=뉴시스]](https://img1.newsis.com/2023/12/28/NISI20231228_0001447989_web.jpg?rnd=20231228163646)

[서울=뉴시스]

[서울=뉴시스]송혜리 기자 = #지난 3월 국내 주요 기관 60여곳의 PC 210여대가 해킹되는 일이 발생했다. 보안당국이 원인을 파악한 결과, 유명 금융 보안인증 소프트웨어(SW)의 보안 취약점이 해킹 통로로 악용됐다. 이 SW는 금융기관 인터넷뱅킹, 일부 관공서 웹사이트를 이용할 때 이용자 PC에 설치되는 SW로, 국민 상당수 PC에 이 프로그램이 깔려 있다. 더욱이 시스템 뒷단에서 작동하는 보조 프로그램이기 때문에, 자신의 컴퓨터에서 해당 SW가 깔려있는 지 없는 지 잘 모르는 이용자들이 많았다. 또 주기적으로 업데이트를 시도하는 프로그램이기 때문에 기존 보안프로그램을 우회할 수 있다. 해커가 이 SW의 취약점을 노린 이유다.

내년 사이버 보안을 관통하는 하나의 키워드를 꼽으라면 단연 소프트웨어(SW) 공급망(Supply Chain) 공격이다.

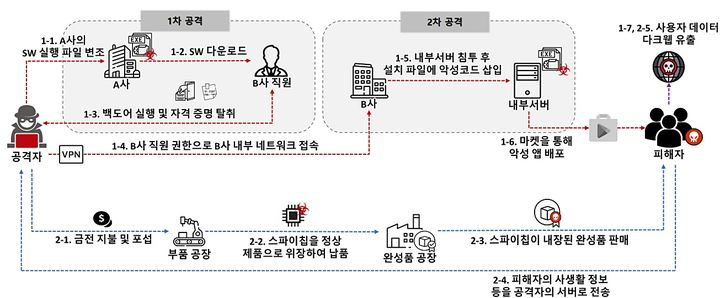

SW 개발사는 고객 혹은 고객사에 정기적으로 보안 패치·기능 업데이트 등을 진행하기 위해 온라인 업데이트를 진행한다. 간혹 기술적 오류가 있을 경우, 개발사의 고객사의 프로그램을 즉각 보완할 수 있는 것도 이 때문이다. 고객사에 깔려있는 보안 프로그램들도 고객이 상시적으로 사용하는 SW 업데이트 파일의 경우 정상 파일로 인식한다. SW의 주기적인 업데이트망을 노린 사이버 공격이 바로 공급망 공격이다.

만약 SW 개발사를 해킹한 뒤 악성코드를 몰래 업데이트 파일인 것처럼 속인다면, 해당 SW를 쓰는 고객 혹은 고객사들은 한꺼번에 악성코드 감염될 수 있다. 특정 SW를 노릴 경우 이를 사용하는 다수의 이용자들에게 영향을 줄 수 있어 최근 들어 사이버 공격자들이 선호하는 공격 방식이다.

SW 공급망을 노리는 '검은 손'은 특정 국가의 후원을 받거나, 자원이 풍부한 범죄조직을 등에 업고 활동하는 경우가 많다는 게 보안 전문가들의 진단이다. 국가 배후인 경우, 적대 세력의 주요 인프라 장애를 일으켜 사회 혼란 조장하며 몸값을 요구해 금전적 이득도 취한다.

"한 번으로 안 끝난다" SW 공급망 공격 어떻길래

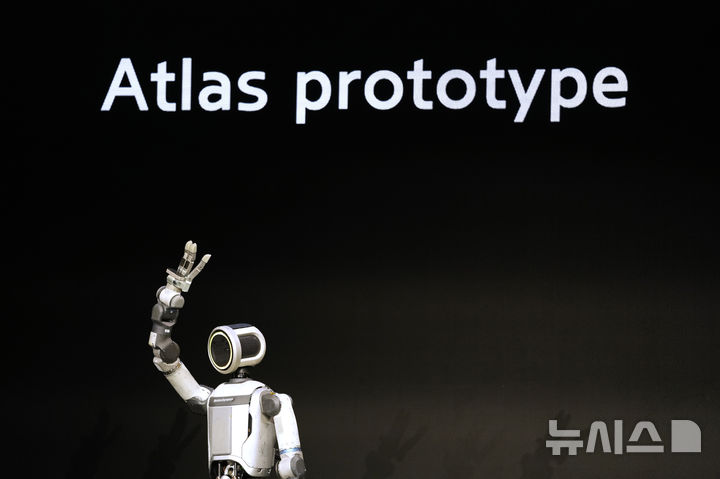

특히, 3CX 공급망 공격은 SW 공급망 공격이 또 다른 SW 공급망 공격으로 이어진 최초의 사례다. 3CX 직원이 SW 제공업체인 트레이딩 테크놀로지에서 '엑스트레이더' 프로그램을 내려받았는데, 이 과정에서 해커가 미리 심어 놓은 악성코드가 심어진 버전이 설치됐다. 이후 3CX 공식 웹사이트를 통해 수 많은 고객들의 PC가 감염됐다. 3CX는 기업용 음성·비디오 통화 프로그램으로, 1일 사용자는 1200만명을 웃돈다.

대표적인 오픈소스 저장소인 NPM(Node Package Manager)에 악성코드가 포함된 패키지를 올려, 이를 이용해 개발된 기업의 서버가 감염된 사례도 있다. 이처럼 오픈소스 커뮤니티를 노려 악성코드가 숨겨진 패키지를 배포하는 공급망 공격도 지속적으로 발생했다.

확장된 공급망 공격 시나리오(사진=SK쉴더스 제공) *재판매 및 DB 금지

SW설계 단계부터 보안 고려해야

보안 업계는 SW 공급망 취약점을 악용하는 공격의 빈도와 수위가 한층 더 높아질 것으로 예상된다고 전망했다. 특히, 공격자가 타깃을 직접 공격하는 방법 외에도, 상대적으로 보안 관리가 취약한 (적대 세력의)협력사들을 공격하는 SW 공급망 공격을 시도할 것이라고 설명했다.

따라서 전 산업별 라이프사이클에 '보안 내재화'를 고려해야 되는 상황이다. 특히, SW설계 단계부터 보안에 문제없는 지 주기적인 점검할 필요가 있다. 이를 구현할 방법론으로는 마치 구매 명세서처럼 소프트웨어에 연결된 모든 컴포넌트들을 보여주는 SBOM(Software Bill Of Materials), 제품 개발부터 보안을 적용하는 '시큐리티 바이 디자인', 어떤 사항도 믿지 않고 항상 인증을 하도록 하는 '제로 트러스트 아키텍처' 등이 대표적이다.

박지웅 잉카인터넷 시큐리티 대응센터(ISARC) 리더는 "소프트웨어를 제공받은 공공기관이나 일반 기업 입장에서 취할 수 있는 예방 조치는 ▲정기적인 소프트웨어 공급업체 평가 및 모니터링 ▲강력한 내부 보안 지침 구현 ▲망 분리 ▲백신프로그램 최신 DB유지 및 실시간 사용 ▲사고 대응 계획 수립 등이 있다"고 설명했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지