'빨리 먹고 튀는' 랜섬웨어 증가에…"시스템 해킹 인지 시간, 205일→10일로 줄어"

구글 맨디언트 'M-트렌드' 발표…드웰타임 2014년 205일→2023년 10일

랜섬웨어 기승에 해킹 인지 시점 빨라져…강화된 기업·기관 보안 역량도 영향

지난해 가장 많은 공격을 받은 산업은 금융 서비스 분야

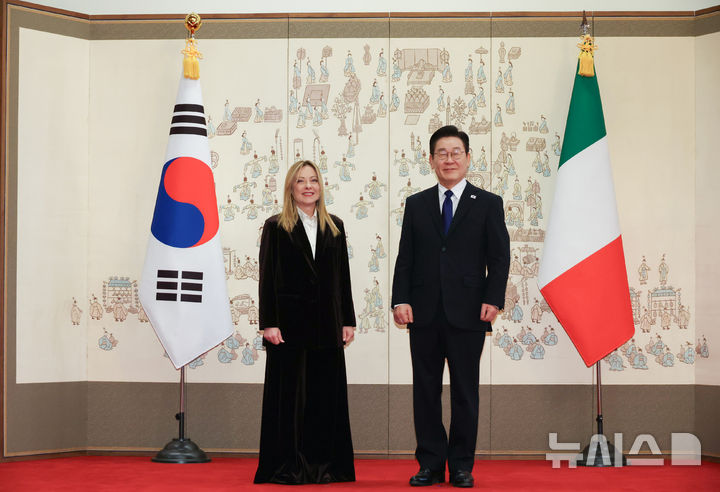

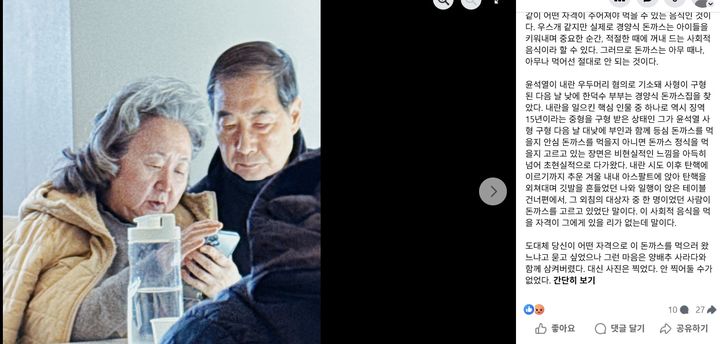

심영섭 맨디언트 컨설팅 한국 및 일본 지역 대표가 25일 서울 강남구 사무실에서 열린 간담회에서 연례 보고서 'M-트렌드'내용을 발표하고 있다(사진=맨디언트 코리아 제공) *재판매 및 DB 금지

[서울=뉴시스]송혜리 기자 = "'빨리 공격해서 돈을 벌어야 하는' 랜섬웨어 공격이 기승을 부리고 있습니다. 이에 따라 사이버 범죄자가 피해자의 시스템에 머무르는 시간도 단 10일에 불과합니다."

심영섭 맨디언트 컨설팅 한국 및 일본 지역 대표는 25일 서울 강남구 사무실에서 열린 간담회에서 연례 보고서 'M-트렌드'내용을 발표하며 이같이 설명했다.

맨디언트는 2004년에 설립된 글로벌 보안 기업이다. 사이버보안 컨설팅, 사이버 위협 인텔리전스, 디지털포렌식·사고대응, 보안 교육 등이 주요 사업 영역이다. 지난 2022년 구글 클라우드에 인수됐다.

'M-트렌드'는 맨디언트가 지난 한 해 동안 포춘 100개 기업 포함 글로벌 2000개 기업, 각국 정부기관 등의 의뢰를 통해 수행한 사이버 공격 조사 및 대응 결과를 분석한 내용을 담고 있다.

심 대표는 "M-트렌드는 가장 핵심적인 사이버 보안 지표와 최전선에서 얻은 인사이트를 제공한다"고 강조했다.

랜섬웨어 비율 증가하자 드웰타임 감소

실제 지난 2011년 416일이던 드웰타임 글로벌 중앙값은 2014년 205일, 2016년 99일로 대폭 줄었다. 그러다 2017년 101일로 소폭 증가했으나 2018년 다시 78일로 줄었다. 이후 2022년 16일에서 지난해는 10일로 단축됐다. 2011년엔 피해자에 시스템에 침투해 있는 공격자의 존재를 400일 이상이 걸려야 인지할 수 있었지만, 지난해엔 10일 만에 알 수 있었다는 설명이다.

심영섭 대표는 드웰타임 중앙값이 감소한 원인으로 기업·기관의 보안 역량 강화와 더불어 랜섬웨어 공격 증가를 꼽았다. 랜섬웨어는 금전 갈취를 위한 협박을 위해 스스로 공격 사실을 알리는 경우가 많기 때문이다.

심 대표는 "우리가 방어 기술력을 높여 조금 더 빨리 탐지를 했다는 측면도 있다"면서도 "드웰타임 중앙값이 100일이 넘다가 갑자기 확 줄었는데, 이때 랜섬웨어가 기승을 부렸다"고 말했다.

그러면서 "일반적으로 랜섬웨어 조직의 공격 특징은 최대한 공격하기 쉬운, 그리고 돈을 낼 가능성이 높은 타깃을 잡아, 빠르게 공격하고 수익을 얻고 또 다른 타깃을 찾는다"면서 "몇 달 동안 침투하면 아무래도 투자자본수익률(ROI)이 떨어 지기 때문에 이런 공격 형태가 증가하는 추세로 보고 있다"고 말했다.

주요 타깃은 금융 서비스·초기 침투 방법은 '제로데이 취약점 공격'

이 산업들은 공통적으로 독점적인 비즈니스 데이터, 개인 신원 정보, 건강 정보, 재무 기록 등 민감한 정보를 많이 보유하고 있었으며 민감한 데이터를 악용하려는 공격자에게 매력적인 표적이 된 것으로 나타났다.

공격자들이 피해자 시스템에 초기 침투하는 방법으로는 제로데이(Zero-day) 취약점 공격 38%, 피싱 17% 순으로 나타났다. 제로데이 취약점 공격이란 소프트웨어나 하드웨어의 보안 취약점이 발견됐으나 해당 취약점에 대한 패치나 해결책이 개발자와 사용자에게 배포되기 전에 이를 악용하는 사이버 공격을 의미한다.

심 대표는 "과거 주요 침투방법이었던 피싱은 사내교육, 내부 탐지 솔루션이 강화되면서 효율이 다소 떨어졌는데, 그러다 보니 공격자가 다른 대체 수단을 찾을 것은 취약점 공격"이라고 말했다. 이어 "예전의 취약점 공격은 주로 웹 서버, 웹 애플리케이션을 대상으로 했다면 최근은 가상사설망(VPN), 방화벽 등 엣지 디바이스로 옮겨왔다"고 설명했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지