FBI가 쫒던 그 랜섬웨어 그룹, 국내 IT기업도 당했다

노이스케이프, 전세계 40여 기관 데이터 유출 시도…국내 IT기업 공격 정황

데이터 백업·복사 원천 봉쇄 명령도 …악성코드 공격 차단 기술 적용해 예방해야

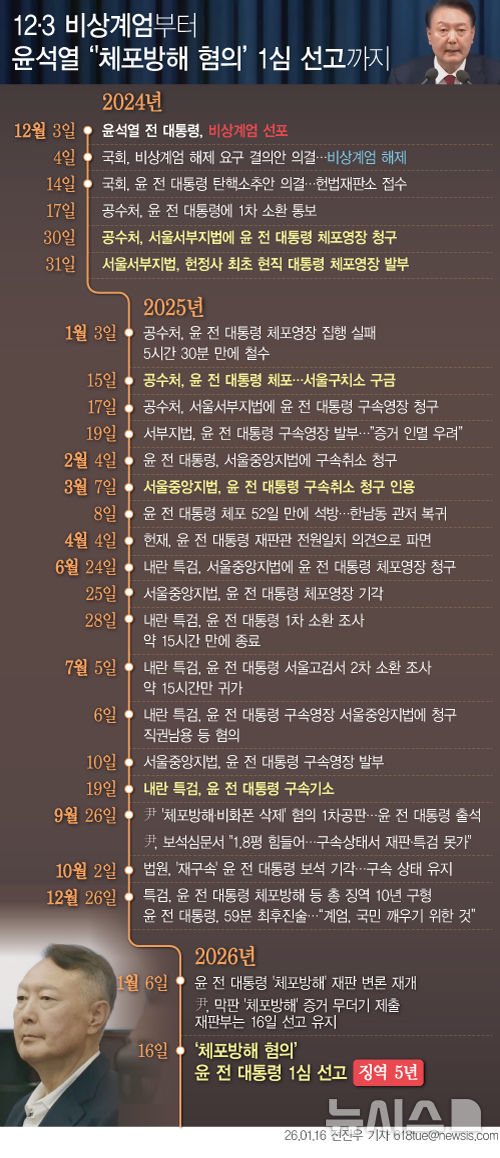

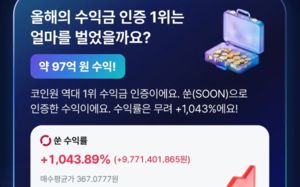

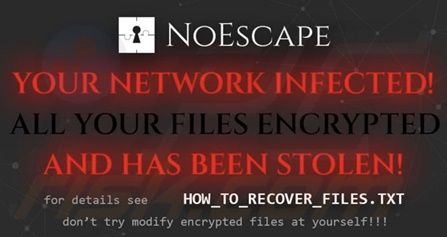

노이스케이프 랜섬웨어에 감염되었을 경우 변경되는 바탕화면(사진=SK쉴더스 EQST) *재판매 및 DB 금지

[서울=뉴시스]송혜리 기자 = 전 세계에서 기승을 부리고 있는 랜섬웨어 그룹 노이스케프(NoEscape)가 국내 기업을 공격한 정황이 포착됐다.

노이스케이프 그룹은 세계 각국 수사기관의 압박에 활동을 종료한 아바돈(Avaddon) 랜섬웨어 그룹의 후신으로, 지난 7월 피해 기업 데이터 17건을 다크웹에 올렸고, 지난 8월엔 또다시 21건의 데이터를 게시하는 등 가장 활발한 활동을 보이는 랜섬웨어 그룹이다.

특히 이들은 호주의 도메인 관리국을 공격해 15GB의 데이터를 탈취하고, 미국과 캐나다 수역을 관리하는 합동 조직인 IJC을 공격했다고 주장했다.

노이스케이프 국내 IT기업 S사 대상 공격 정황 포착

이들은 몸값으로 평균 한화 약 5500만원을 요구한 것으로 알려졌으며, 협상에 응하지 않을 경우 디도스(DDoS)공격을 협박 수단으로 사용하기도 했다.

노이스케이프는 2020년부터 전 세계 제조·의료·기타 민간 기업 등을 대상으로 무차별 해킹공격을 시도해왔던 조직으로, 미국 미국 연방수사국(FBI)과 호주 사이버보안센터(ACSC)가 나서 경고하기에 이렀다. 수사망이 좁혀오자 이들은 1년 만에 활동을 중단하고 복호화 키를 배포한 뒤에 잠적했다.

그런데 이후 2년이 지난 6월 아바돈 랜섬웨어 그룹에서 노이스케이프로 개명 후 다시 돌아왔다.노이스케이프는 다크웹을 통해 자신들이 탈취한 데이터를 꾸준히 공개하며 활발한 활동을 보이고 있다.

노이스케이프가 사용하는 랜섬웨어는 이중 암호화를 통해 자신들만 알아볼 수 있는 형식으로 파일을 변환한 다음, 데이터를 알파벳·숫자·몇가지 특수문자로만 이뤄진 문자열로 변환하는 복잡한 과정을 거친다. 특히, 데이터베이스나 저장장치에 관련된 accdb, edb, mdb, mdf, mds, ndf, sql 파일 전체를 암호화해 복구의 여지를 남기지 않도록 한다.

심지어 피해자가 시스템을 복구하는 상황에 대비해 백업 서비스를 종료하는 작업과 복사본(VSC)을 삭제하는 명령을 실행해 시스템을 이전 상태로 복원하지 못하도록 원천 봉쇄한다. 암호화 과정이 모두 끝나면 노이스케이프 랜섬웨어에 감염됐다는 사실을 피해자에게 알리기 위해서 바탕화면을 변경하고, 연결된 프린터 장치가 있을 경우 랜섬노트를 인쇄하는 작업을 수행한다.

악성코드 공격 경로 차단·레지스트리 편집 제한 사전에 해놔야

노이스케이프 랜섬웨어는 시스템 정보를 담고 있는 레지스트리에 자신을 등록해, 시스템이 재부팅돼도 자동으로 실행되게끔 설정해 놓는데 이러한 행위를 막기 위해서는 윈도 그룹 정책에서 관리자 계정을 제외한 계정들의 레지스트리 편집을 제한해 놓는 방법을 적용해야 한다.

한편, SK쉴더스 EQST팀에 따르면 지난 8월 전세계 랜섬웨어 공격으로 인한 피해 사례 발생 건수는 전월 487건 대비 17.6% 감소한 401건으로 나타났다. 이는 크롭(Clop) 랜섬웨어 그룹의 피해 사례 게시 건수가 170건에서 5건으로 줄어든 영향이 크다.

다만, EQST팀 측은 "과거 Clop 랜섬웨어 그룹 활동을 분석해보면 새로운 취약점을 통한 공격을 준비 후 대규모 공격을 수행하는 경향이 있으므로 관심과 주의가 필요하다"고 당부했다.

◎공감언론 뉴시스 [email protected]