"00뱅크, 설치하시겠습니까?"…의심없이 눌렀다간

은행 사칭 '트로잔 안드로이드 KR뱅커' 유포 형태 더 교묘해져

기기정보·SMS·연락처 탈취 등 악성행위 수행해 금전 갈취

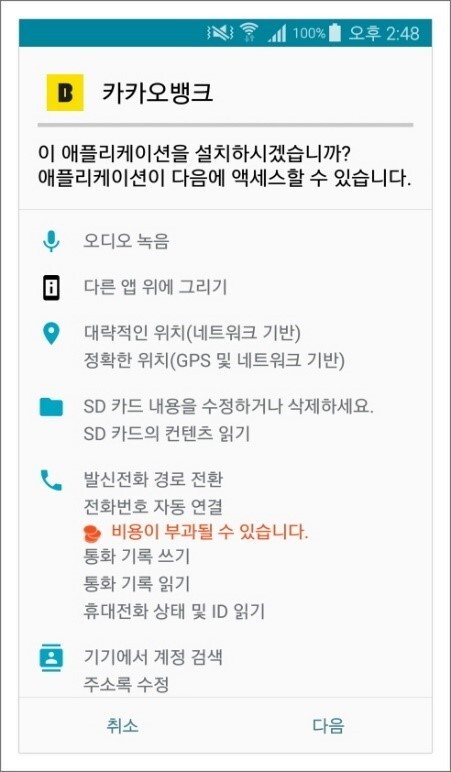

악성 앱 설치 화면. 카카오뱅크 앱으로 교묘히 위장했다.(사진=이스트시큐리티 제공) *재판매 및 DB 금지

【서울=뉴시스】송혜리 기자 = 악성 앱 '트로잔 안드로이드 KR뱅커(Trojan.Android.KRBanker)' 유포 형태가 더 교묘해지고 있어 사용자들의 주의가 요구된다. 은행 사칭 악성 앱 '트로잔 안드로이드 KR뱅커'는 스미싱을 통해 주로 유포되며, 2차 공격을 통한 금전 갈취가 주요 목적이다.

28일 이스트시큐리티 시큐리티대응센터(ESRC)는 최근 발견한 '트로잔 안드로이드 KR뱅커'에서 백신 탐지를 피하기 위해 비정상적인 형태로 압축이 해제되는 특징을 발견했다고 밝혔다.

ESRC는 "이렇게 압축 포맷을 수정하게 되면 악성 앱 포착을 늦출 수 있으며 결과적으로 백신에서 악성 앱의 탐지가 어려워질 것으로 판단된다"고 설명했다.

"진짜 뱅크앱인줄 알고 눌렀어요…"

사용자가 의심을 하지 않도록 스미싱 내 URL을 클릭 시, 실제처럼 꾸며진 가짜 은행 사이트로 접속되며 공격자가 원하는 악성 앱을 사용자가 다운로드하도록 유도한다. 사이트는 비교적 정교하게 제작돼 사용자 입장에서는 스미싱 공격임을 알기 어렵다. 이에 속은 사용자는 다운로드 버튼을 클릭하게 되며 악성앱 파일이 다운로드 된다.

설치되는 악성앱은 대출 등 은행 상품을 소개하며, 추가적으로 대출 신청이나 상담사를 소개하는 내용을 사용자에게 보여줘 대출 상담을 받도록 유도한다. 사용자가 대출 상담을 위해 개인정보를 입력한 후 신청하기 버튼을 클릭하면, 접수가 완료됐다는 알림 창이 뜬다.

그러나 악성앱은 입력한 개인정보의 검증은 진행하지 않는다. 즉, 아무런 입력 없이 신청하기 버튼만 클릭해도 접수가 완료됐다는 알림 창이 뜨게 된다.

사용자가 앱을 둘러보는 동안 악성앱은 피해자의 개인정보를 탈취한다. 이 악성 앱은 금전 갈취를 목적으로 ▲기기정보탈취 ▲SMS 탈취 ▲연락처 탈취 ▲통화기록 탈취 ▲공격자 명령수행 ▲설치 앱 리스트 탈취 ▲수신전화 차단 ▲발신 전화 전달 ▲위치 정보 탈취 ▲도청(마이크 녹음) ▲사진촬영 등의 악성행위를 수행한다.

무엇보다 사전 예방이 가장 중요…백신 최신 버전으로 유지해야

공식 스토어 이외의 경로를 통한 앱 설치 시, 앱 제작자와 앱에 대해 충분히 알아본 후 설치를 해야 하며 공식 스토어를 이용하더라도 신뢰할 수 있는 앱 제작자인지 확인이 필요하다고 설명했다. 또한 백신 애플리케이션을 설치해 항상 최신 업데이트 버전으로 유지하는 것이 위협으로부터 자신을 지키는 첫걸음이란 것을 인지해야 한다고 덧붙였다.

ESRC는 "무엇보다 사전 예방이 가장 중요하기에 스마트폰 사용자 스스로 보안 의식을 고취할 필요가 있으며 스미싱에 대한 경각심을 가져야 한다"면서 "문자 내의 URL 링크를 클릭하지 않거나 다운로드한 악성앱을 설치하지 않도록 해야 한다"고 당부했다. 또한 "신뢰할 수 있는 백신 앱을 설치해 사용하는 것도 피해를 예방하는 데 도움이 된다"고 설명했다.

◎공감언론 뉴시스 [email protected]

Copyright © NEWSIS.COM, 무단 전재 및 재배포 금지